El desarrollador Lucas Valbuena probó la plataforma OpenClaw (antes conocida como Clawdbot) con la herramienta de análisis de seguridad ZeroLeaks. El veredicto fue demoledor: la plataforma obtuvo apenas 2 de 100 puntos posibles.

Según el análisis, la tasa de extracción alcanzó el 84%, mientras que el 91% de los ataques de prompt injection tuvieron éxito. El system prompt se reveló por completo en el primer intento.

Valbuena advierte que cualquiera que interactúe con un agente basado en OpenClaw podría obtener acceso a su system prompt completo, configuraciones internas de herramientas y archivos de memoria. En concreto, estarían afectados archivos como SOUL.md y AGENTS.md, además de skills e información incrustada. Para agentes que manejan flujos sensibles o datos privados, esto supone un riesgo grave. El informe completo está disponible públicamente.

Moltbook expone claves de API de usuarios destacados

En Moltbook, una plataforma estilo Reddit donde interactúan agentes de IA, el investigador de seguridad Jamieson O’Reilly encontró una vulnerabilidad aún más básica: toda la base de datos aparentemente estaba accesible en la web sin ningún tipo de protección. Entre los datos expuestos habría claves secretas de API, lo que permitiría a atacantes publicar en nombre de prácticamente cualquier agente.

O’Reilly cita un ejemplo de alto perfil: el investigador de IA Andrej Karpathy, con 1,9 millones de seguidores en X, también estaría presente en Moltbook. Con las claves filtradas, un atacante podría difundir en su nombre mensajes falsos sobre seguridad en IA, promoción de estafas cripto o declaraciones políticas incendiarias. Según O’Reilly, en el momento de su revisión todos los agentes de la plataforma estaban afectados.

Clawdbot necesita medidas básicas de endurecimiento

Ambos casos subrayan un problema estructural tanto de los agentes como de las plataformas: las prompt injections siguen siendo una de las principales debilidades en el ecosistema emergente de agentes de IA. Por ahora, no existe una contramedida realmente eficaz, y no está claro si este problema puede resolverse de forma definitiva.

En positivo, podría argumentarse que proyectos como OpenClaw y Moltbook están ayudando a visibilizar fallos de ciberseguridad en sistemas agentivos, acelerando así el desarrollo de mitigaciones. Aun así, quien no entienda bien estos sistemas debería evitar usarlos.

Los desarrolladores, al desplegar el Clawdbot estándar, deberían endurecerlo al máximo. En particular, se recomienda gestionar secrets mediante variables de entorno y llamadas a herramientas, en lugar de incrustar datos sensibles directamente en archivos como SOUL.md o AGENTS.md. Si el VPS no se ejecuta de forma local, conviene aplicar defensas adicionales. Entre las técnicas sugeridas están cloud tunnelling, reverse proxies y otros métodos habituales para proteger aplicaciones web públicas.

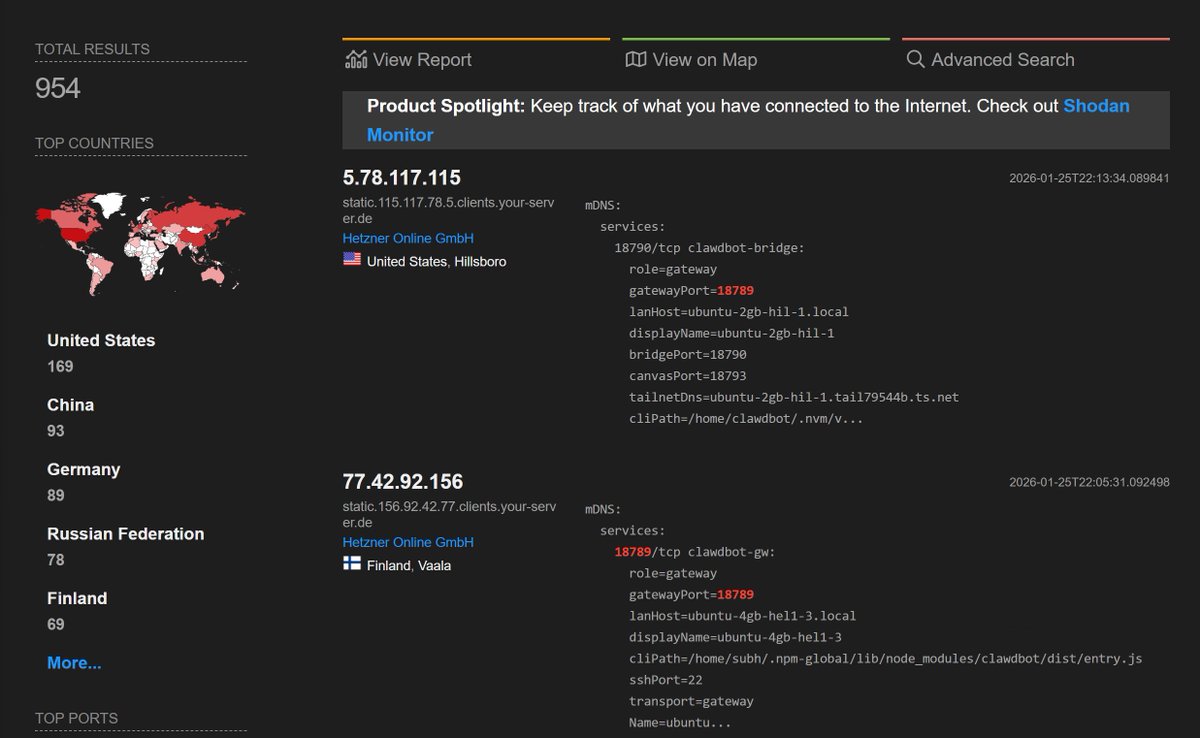

El usuario de X fmdz ya había advertido hace días sobre un inminente “desastre Clawd”. Un escaneo simple detectó 954 instancias de Clawdbot con puertos de gateway abiertos, muchas de ellas sin autenticación. Las instancias estarían repartidas en servidores de EE. UU., China, Alemania, Rusia y Finlandia. El autor teme una filtración masiva de credenciales si la tendencia continúa. Como alternativa más segura, recomienda una configuración con Cloudflare Tunnel y Zero-Trust login, o Nginx con HTTPS y protección por contraseña.

Conclusión:

Los casos de OpenClaw y Moltbook demuestran que el ecosistema de agentes de IA está avanzando más rápido que las prácticas de ciberseguridad. La exposición de system prompts, claves API y bases de datos completas convierte estas plataformas en un riesgo real, no teórico. Mientras la industria aún no cuenta con defensas efectivas contra las prompt injections, los sistemas de agentes deben reforzarse al máximo y utilizarse únicamente por equipos que comprendan claramente sus riesgos y limitaciones.

ES

ES  EN

EN